Hab vor kurzem eine OpenVPN Verbindung zu einem Server mit wechselnder IP Adresse eingerichtet.

„Eh alles ganz einfach“ möchte man vielleicht meinen.

„Wozu gibt es Services wie DynDNS, NoIP u.ä.“.

Tja.

Geben tuts die schon. Allerdings sind die „free“ Zugänge alles andere als zuverlässig.

Und noch dazu wird man mit unnötigen „Login Notifications“ belästigt.

(Meisst muss man sich mindestens 1x pro Monat einloggen, sonst wird der Hostname gelöscht)

Die Bezahl-Zugänge sind vermutlich zuverlässiger, allerdings :

Wer will schon ein paar Euro/Monat nur dafür zahlen, damit zwischen 2 Standorten eine Verbindung aufgebaut werden kann ?!?

(Wenn es ein TopLevelDomain-DynDNS ist, auf welchem man Websites hostet, dann siehts nat. anders aus…)

Drum hab ich mir gedacht, da muss man ja auch selber was stricken können. Kann man…

Als erstes benötigt man dafür natürlich einen Webspace, der sehr zuverlässig funktioniert.

Da drauf kommen 2 php Scripts :

eintragen.php

<?php

$ip=$_SERVER['REMOTE_ADDR'];

$f=fopen("/tmp/ipvonwoswoasiwem.txt","w") or die("Unable to open file!");

fwrite($f,$ip."\n");

fclose($f);

?>

auslesen.php

<?php

$f=fopen("/tmp/ipvonwoswoasiwem.txt","r") or die("Unable to open file!");

$ip=fread($f,50);

echo $ip;

fclose($f);

?>

Damit ist schon mal die Möglichkeit geschaffen, dass der VPN-Server seine IP „bekannt“ machen kann, und der Client kann sie abholen.

Der Server muss, sobald er feststellt, dass sich seine IP geändert hat nur noch z.B. ein wget machen, das könnte etwa so aussehen :

wget -O- http://example.com/optionalesverzeichnisdamitsniemandsoleichtmanipulierenkann/eintragen.php

Damit der Server nicht unnötigerweise z.B. jede Minute bei einem exterenen Dienstleister (z.B. whatsmyip.com) nachfragen muss, kann man dazu auch ganz einfach abfragen, ob noch irgendein VPN Client eingewählt ist. (geht viel schneller, und verursacht keinen extra Internet-Traffic).

Soweit die Server-Seite. (der OpenVPN Server muss halt dort noch eingerichtet werden…)

Jetzt gehts weiter mit der Client Seite. Da wirds richtig „tricky“.

Das Problematische daran ist, dass es die OpenVPN Binary IMMER als „Service“ läuft. D.h. egal, ob Server oder Client, einmal gestartet, verbindet er sich mit der angegebenen Adresse (IP oder Hostname). Bricht die Verbindung ab, versucht er die gleiche Verbindung wieder aufzubauen. Ändert sich die öffentliche IP auf der Client-Seite, ist das überhaupt kein Problem; die Verbindung steht ca. 1-2 Sekunden nach der Internet Verbindung wieder. Ändert sich allerdings die IP auf der Server-Seite, dann wirds problematisch. Wie soll man das feststellen, ohne DynDNS zu verwenden ? Es gibt zwar „Hooks“, die etwas triggern können, allerdings einen „Error-Hook“ hab ich bisher noch nicht gefunden.

Also doch wieder DynDNS. Aber anders. Bei mir ist der OpenVPN Client ein Raspberry PI, der Internet-Router läuft auf OpenWRT. Damit kann man schon was anstellen. Aber es gibt – wie immer – mehrere Möglichkeiten :

*) die /etc/hosts Datei ändern

Das ist unpraktisch, kompliziert, und (weil man die Datei nicht so einfach auf die RAMDisk bekommt) führt möglicherweise auch zu Problemen beim Booten. Da sind Einträge drin, die u.U. für einen erfolgreichen Boot vermutlich notwendig sind (sowohl beim PI, als auch beim Router)

*) die /etc/dnsmasq.conf ändern

Das ist auch nicht viel besser. u.U. hat man da drin z.B. Werbeblocker u.a. drinnen.

*) DAS IST ES :

Es gibt in der /etc/dnsmasq.conf einmal die Möglichkeit, zusätzliche Config-Dateien einzubinden (mit conf-file=…) und dann aber noch die Option eine „künstliche“ hosts Datei zu verwenden. Der Eintrag dazu lautet :

addn-hosts=/tmp/dynhosts

Den einfach ganz am Ende einfügen; dann erhält man das gewünschte Ergebnis; dnsmasq kann AUCH OHNE diese Datei (z.B. beim Booten) hochfahren; die Datei kann man nach belieben unendlich oft wiederbeschreiben (weil sie in der RamDisk liegt).

Ein „Problemchen“ bleibt noch : im Gegensatz zur „echten“ hosts Datei werden die Änderungen nicht „on-the-fly“ übernommen. Aber auch dafür gibt es eine ganz simple Lösung : man sendet ein „kill -1“ (=sighup), dann lädt dnsmasq seine Config neu, ohne irgendeine sonstige Unterbrechung. Das Kommando dazu lautet :

kill -1 $(cat /var/run/dnsmasq/dnsmasq.pid)

Bzw. das komplette Script namens dyndns.sh :

#!/bin/sh

dyn=/tmp/dynhosts

soll=$(wget -O- -T 5 http://example.com//optionalesverzeichnisdamitsniemandsoleichtmanipulierenkann/auslesen.php 2>/dev/null)

if test "$soll" == ""

then

soll=$(wget -O- -T 5 http://example_redundant.com//optionalesverzeichnisdamitsniemandsoleichtmanipulierenkann/auslesen.php 2>/dev/null)

fi

if test "$soll" != ""

then

ist=$(cat $dyn 2>/dev/null | cut -d" " -f1)

if test "$soll" != "$ist"

then

echo "Ziel IP alt = $ist, update auf $soll" >> /tmp/meineigenesdyndns.log

echo "$soll zielserver" > $dyn

kill -1 $(cat /var/run/dnsmasq/dnsmasq.pid)

fi

fi

Ich hab auch gleich noch einen 2. Webspace (der die gleiche Information bereithält) eingebaut, somit ergibt sich sogar eine gewisse Redundanz, falls mal was nicht geht.

Wenn man das script (auf seinem Hauptrouter) aufruft, und dann z.B. ein „ping zielserver“ eingibt, dann sollte (zumindest versucht) werden, die entsprechende Gegenstelle anzupingen.

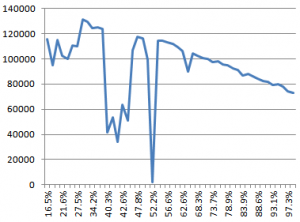

Aufgerufen wird das Script (bei mir) 1x pro Stunde, und, sobald mein „dauerping“ Script feststellt, dass zwar das Internet geht, aber die VPN Verbindung nicht.

Somit gibt es kaum extra Internetverkehr, aber die Verbindung sollte trotzdem in <1min wieder da sein, falls sich die Server-IP geändert hat.

Damit kann die „Domain“ auch problemlos in einer OpenVPN Konfigurationsdatei verwendet werden…. (Sogar auf einem Raspberry PI „hinter“ dem Router)

Update :

Was mir noch so aufgefallen ist : wenn statt zielserver ein Name mit Punkt verwendet werden soll, dann gibts zumindest mit .local Probleme.

D.h. zielserver.local -> geht nicht

zielserver.lo -> geht